什么是量子安全

- Published January 3, 2026

- Modified January 3, 2026

密码技术作为信息安全技术的基石在保障信息的机密性、真实性、完整性和不可抵赖性方面发挥着核心作用。得益于数学的支撑,现代密码学构建了较完善的体系,而与其相生相克的密码破解技术却也一直在挑战和刺激着密码学的不断演进。特别是以量子计算为代表的计算能力飞跃发展, 已经对基于大数分解、 离散对数等数学难题的公钥密码体系带来了前所未有的挑战。

一、信息安全和密码技术

1、信息安全保障的关键要素

- 可用性(Availability)

指即使在突发事件下,依然能够保障数据和服务的正常使用,如网络攻击、计算机病毒感染、系统崩溃、战争破坏、自然灾害等。

- 机密性(Confidentiality)

指能够确保敏感或机密数据的传输和存储不遭受未授权的浏览,甚至可以做到不暴露保密通信的事实。

- 完整性(Integrity)

指能够保障被传输、接收或存储的数据是完整的和未被篡改的,在被篡改的情况下能够发现篡改的事实或者篡改的位置。

- 可认证性(Authentication)

指能够确保实体(如人、进程或系统)身份或信息、信息来源的真实性。也称真实性。

- 不可否认性(Non-repudiation)

指能够保证信息系统的操作者或信息的处理者不能否认其行为或者处理结果,这可以防止参与某次操作或通信的一方事后否认该事件曾发生过。

2、密码技术在保障信息安全中的作用

指能够保证信息系统的操作者或信息的处理者不能否认其行为或者处理结果,这可以防止参与某次操作或通信的一方事后否认该事件曾发生过。

- 保密性服务

保护数据以防窃听为主的被动攻击。保护方式可依据通信关系(一对一还是一对多)、保护范围等因素而不同。

- 完整性服务

和保密性服务一样,完整性服务也能应用于整个消息流、单个消息或一个消息的某一选定域。用于保证所接收的消息未经插入、篡改、重排或重放,因此和所发出的消息是完全一样的。

- 认证服务

用于保证通信的真实性。在单向通信的情况下,认证服务的功能是使接收者相信消息确实是由它自己所声称的那个信源发出的。在双向通信的情况下,在连接开始时,认证服务则使通信双方都相信对方是真实的(即的确是它所声称的实体)。

- 不可否认业务

用于防止通信双方中的某一方对所传输消息的否认,接收方收到消息后,能够证明这一消息的确是由通信的另一方发出的。

3、对称密码技术和非对称密码技术

对称密码技术

对称密码指加密密钥和解密密钥相同的密码体制。其安全性取决于两点:

-

密钥的安全性,一切秘密寓于密钥之中,密钥管理至关重要;

-

加解密算法的安全性。

对称密码包括两个主要分支:

-

流密码,对明文消息按字符逐位进行加密;

-

分组密码,将明文消息分组并逐组进行加密。

代表性对称密码算法包括:AES、IDEA、SM4、ZUC等。

对称密码体制安全等级高,加解密效率高,可通过低成本芯片高效实现,主要用于数据加密和消息认证。

非对称密码技术

非对称体制下的密码即公钥密码,其基本思想是:密钥成对出现,一个为加密密钥(公开的,故称公钥),一个为解密密钥(秘密的,故称私钥),且从公钥推算出私钥在有限的计算资源和计算时间内是不可行的。其安全性取决于公钥算法所依赖的数学困难问题的计算复杂度。

最具代表性的应用于公钥密码设计的数学困难问题包括质因数分解、离散对数、椭圆曲线问题等。代表性公钥密码包括:RSA、El Gamal、ECC 等。

公钥密码主要用于加解密、密钥分发、数字签名、认证等。

对称与非对称体制的比较与配合

对称与非对称体制的密码技术可确保信息的机密性、真实性、不可抵赖性、完整性等:

机密性基于加解密密码功能,主要依赖于对称密码,部分场景可采用公钥密码;

真实性基于认证密码功能,主要依赖于对称密码、公钥密码和杂凑函数;

不可抵赖性基于签名密码功能,主要依赖于公钥密码;

完整性基于摘要密码功能,主要依赖于杂凑函数。

在加解密等应用场景中,公钥与对称密码需结合使用。加解密系统中首先需要在通信双方间建立一致的、安全的密钥(即密钥分发过程),然后再基于该密钥实现加解密,系统整体安全性依赖于密钥交换过程的安全性和加解密算法的安全性。其中,密钥分发过程主要依赖于公钥密码,其安全性主要基于质因数分解、离散对数、椭圆曲线等数学困难问题的计算复杂度,加解密过程主要依赖于对称密码。

| 信息安全属性 | 所需密码功能 | 对称密码 | 公钥密码 | 杂凑函数 |

|---|---|---|---|---|

| 机密性 | 加密 | 普遍使用 | 使用不普遍 | - |

| 真实性 | 认证 | 普遍使用 | 普遍使用 | 普遍使用 |

| 不可抵赖性 | 签名 | - | 普遍使用 | - |

| 完整性 | 摘要 | - | - | 普遍使用 |

二、量子计算的原理和应用

1、什么是量子

一个物理量如果存在最小的不可分割的基本单位,则这个物理量是量子化的,并把最小单位称为量子。 “量子化”指其物理量的数值是离散的,而不是连续地任意取值。例如,在原子中,电子的能量是可量子化的。

发现离散变化是微观世界的一个本质特征后,科学家创立了一门准确描述微观世界的物理学理论,就是“量子力学”,它是为了强调离散变化在微观世界中的普遍性。量子力学出现后,人们把牛顿力学称为“经典力学”。 量子力学的起源是在1900年,德国科学家普朗克在研究“黑体辐射”问题时,发现必须把辐射携带的能量当作离散变化,才能推出跟实验一致的公式。在此基础上,爱因斯坦、玻尔、德布罗意、海森堡、薛定谔、狄拉克等人一步一步扩展了量子力学的应用范围。到1930年代,量子力学的理论大厦已经基本建立起来,能够对微观世界的大部分现象做出定量描述了。

2、量子计算基本原理

量子计算是一类遵循量子力学规律进行高速数学和逻辑运算、存储及处理量子信息,解决各类问题的技术。量子计算以量子比特为基本单元,通过量子态的受控演化实现数据的存储和计算,具有经典计算无法比拟的信息携带和并行处理能力。其优势源于以量子相干叠加和干涉来编码和处理信息而引入的量子并行性。量子计算对量子相干叠加态的每一个叠加分量实现的变换相当于一种经典计算,所有这些经典计算同时完成,并按一定的概率振幅叠加,给出量子计算输出结果,此即量子并行计算。量子计算的主要能力如下:

-

**克服摩尔定律失效:**量子计算能克服晶体管特征尺寸减小引起的热耗效应和量子效应对现有计算机进一步发展的制约,解决经典计算机制造中面临的摩尔定律失效问题,是下一代计算机的重要发展方向。

-

**计算力飞跃:**利用量子叠加效应实现量子并行计算,极大地提高计算速度和信息处理效率。量子计算被证明能指数或多项式量级加速某些有重要应用价值的计算问题的求解。

3、量子计算对经典密码安全性的威胁

密码是信息安全的核心,现有的信息安全是建立在经典密码技术之上的,包括对称体制和非对称体制。然而量子计算技术和量子算法的不断进步,为密码破译提供了更有力、更致命的攻击方法。著名的Shor量子算法和Grover量子算法对经典密码体制安全性构成威胁。

-

Shor 量子算法可以在多项式时间内分解大整数和求解离散对数等复杂数学问题,因此可以对广泛使用的RSA、ECC、DSA、ElGamal等公钥密码体制进行快速破解。例如:分解一个400 位的大数,经典计算机约需要5×1022次操作,而量子计算机约需要6×107次操作,量子计算机所需操作数仅为经典计算机的80万亿分之一!

-

Grover量子算法能够将无序数据库的搜索时间降为平方根时间。例如,当需要从N 个未分类的客体中搜索出某个特定客体时,经典计算机需要一个个查询,直到找到所要的客体,平均要查N/2 次,找到的几率为1/2,而采用Grover 算法的量子计算机采用并行处理,只需 N1/2次,找到的几率接近100%。Grover 算法可以有效地攻破DES等为代表的对称密码,其本质就是从256个可能的密钥中寻找正确密钥。若以每秒106次的运算速率,经典计算机要花1000 年,而采用Grover 算法的量子计算机所需时间低于4 分钟。

Grover 量子算法同时适用于对称密码和公钥密码破译,其能力等价于将等效密钥长度减半。应对措施是将对称密码算法使用的密钥长度加倍;对于无密钥参与的哈希函数,应将哈希函数输出长度加倍。

Shor 量子算法对基于大整数分解和离散对数问题的公钥密码产生了严重威胁,需要考虑采用新的密码算法加以应对。

| 密码算法 | 类型 | 功能用途 | 量子计算影响 |

|---|---|---|---|

| AES | 对称密码 | 加解密 | 需增加密钥长度 |

| SHA-2,SHA-3 | 杂凑 | 哈希散列函数 | 需增加输出长度 |

| RSA | 公钥密码 | 数字签名,密钥分发 | 不再安全 |

| DSA,ECDH | 公钥密码 | 数字签名,密钥分发 | 不再安全 |

| DSA | 公钥密码 | 数字签名,密钥分发 | 不再安全 |

三、量子安全

1、量子安全的概念

量子安全是指即使面对量子计算的挑战也能得到保证的信息安全。而与之相关的量子安全密码学是指寻找和确认可抵御经典计算机和量子计算机攻击的算法和协议,即使在大型量子计算机出现之后也能确保信息资产的安全。 实现量子安全的方式主要分为两类:一类是可以抵御已知量子计算攻击的经典密码算法,该类密码算法的安全性同样依赖于计算复杂度,这类算法或协议通常称为抗量子计算密码(Quantum Resist Cryptography,QRC)或后量子密码(Post Quantum Cryptography,PQC)。 另一类则是以量子物理原理为依托的量子密码(Quantum Cryptography),其最具代表性的协议是量子密钥分发(Quantum Key Distribution,QKD)。QKD 的功能是实现对称密钥的协商,需要与应用对称密码的算法结合以实现加解密功能。QKD 结合“一次一密”可实现信息加密的信息论安全性,而结合量子安全的对称密码算法实现的是量子安全。当然,量子密码能够实现的密码功能不限于密钥协商,还可以实现数字签名、秘密共享等密码功能,而其中QKD 的实用化进展目前是最快的。

2、量子安全的重要性及紧迫性

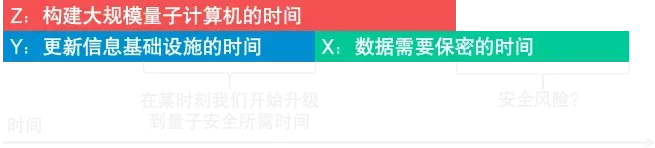

当前以互联网为代表的公共网络基础设施,其用户认证、数据加密都主要依赖于Diffie-Hellman、RSA、ECC 等公钥密码。这些现有公钥密码系统具有易被量子计算攻击的弱点,在未来会被攻破已经成为密码行业、信息安全行业和量子计算专家公认的事实,普遍认为它将影响大部分现行公钥密码及其基础设施——可能会导致它们全部失效,同时也会削弱其它类如对称密码、杂凑等现有密码系统的安全性。这意味着所有信息系统使用者都将需要将密码全面升级至量子安全级别。 更重要的问题可能是我们何时需要量子安全。关于这一问题,仅考虑建造大规模量子计算机的时间是不够的。还需要同时考虑信息需要保持多长时间,以及将现有通信基础设施更新至量子安全将花费的时间。

关于这些时间的关系,加拿大滑铁卢大学量子计算研究所的Mosca 教授给出了业界较为认可的XYZ 理论。具体而言,X 代表“数据需要保密的时间”,Y 代表“更新我们的通信基础设施至量子安全所需要的时间”,Z 代表“建造大规模量子计算机所需要的时间”。如果X+Y>Z,那么传递的信息就可能存在较大安全风险,因为这意味着在重新部署具有量子安全的基础设施和信息安全需要持续的时间之和大于建造大型量子计算机的时间Z,那么在X+Y-Z 这段时间内加密的信息将不再安全,攻击者可以利用量子计算轻易破解加密信息。反之如果X+Y<Z,攻击者不会得到利用量子计算机破解加密信息的机会。